ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И ЕЕ КОМПОНЕНТОВ

О понятии «информационная безопасность» (часто говорят просто «ИБ») можно написать сотни страниц. Самое важное, что нужно запомнить по части теории: информация в безопасности только тогда, когда она специальным образом защищена. То есть информационная безопасность — это состояние защищенности информации, для которого принимают определенные меры.

Не стоит путать информационную безопасность и кибербезопасность, поскольку компьютеры — лишь одна из составляющих информационных систем. Поэтому в более широкое понятие включается еще и поддерживающая инфраструктура. Это все сопутствующие системы, которые позволяют компьютерам и сетям работать без сбоев и в безопасности, в нужных режимах температуры и влажности.

То есть это исправные электро-, тепло-, водосети, системы кондиционирования, охранные системы и надежные строения, а также обслуживающий персонал. Мы редко об этом задумываемся, но для сохранности информации важно, чтобы в редакции были исправны трубы, розетки, окна, замки, соблюдались пожарные требования и не ходили случайные люди. Если редакция виртуальная — то роль инфраструктуры выполняют общие диски и «облака», аккаунты редакции, админка сайта и прочее.

Защищенной можно считать только ту информацию, в которой обеспечены три элемента:

• КОНФИДЕНЦИАЛЬНОСТЬ — когда доступ к информации есть только у тех, кто имеет на это право.

• ЦЕЛОСТНОСТЬ — когда информацию не могут изменить третьи лица (опять же, могут менять только конфиденты).

• ДОСТУПНОСТЬ — когда имеющие право доступа люди могут без препятствий получить к информации доступ.

В реальности пароль или ключ от сейфа могут украсть (нарушена конфиденциальность), документ могут исказить, подменить или уничтожить (нарушение целостности), пароль или ключ можно потерять (нарушена доступность). Понятно, могут быть и комбинированные ситуации, когда последовательно или одновременно нарушаются несколько или все три состояния защищенности информации. Но всегда, даже если один элемент нарушен, речь идет об утрате статуса защищенности информации.

ИБ + ЖУРНАЛИСТИКА

Информационная безопасность может рассматриваться в разных аспектах. По масштабам и уровням: международный, национальный, общественный, групповой, организационный, индивидуальный. Мы фокусируемся на уровне индивидуальном и отчасти организационном, с точки зрения редакции и издания как организации.

Еще есть, как минимум, три измерения для анализа ИБ: технический (устройства и программы, хард и софт), правовой (законы, правила) и гуманитарный (как люди взаимодействуют с людьми). Не будучи профессионалами в области IT и юриспруденции, мы смотрим в большей степени через гуманитарное измерение.

,

,

В таких условиях ИБ рассматривается как набор проблем и решений в плоскости взаимоотношений людей в масштабах индивидуальных и частично организационных.

Журналисты — важный элемент общественной и информационной системы. С их помощью люди узнают информацию и доверяют ей, так как считают, что эта работа профессионально выполнена. Поэтому с точки зрения ИБ важна как сохранность редакционных тайн и готовящихся материалов, так и критическое мышление, технологии фактчекинга, которые не позволят манипулировать самой редакцией и ее журналистами.

СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ: ЛЮДИ КАК МИШЕНИ

Пожалуй, самой опасной гуманитарной технологией XXI века следует считать социальную инженерию. При этом проблема фейков и манипулирования информацией становится частью этой более широкой сферы.

Социальная инженерия — это набор приемов для введения людей в заблуждение и манипулирования ими с целью достижения желаемых результатов. Социальный инженер всегда эксплуатирует человеческий фактор и принцип «слабого звена», на которое производится атака. «Отцом» социнженерии принято считать легендарного хакера Кевина Митника. Он один из первых начал системно применять атаки не на компьютеры, а на людей, на их сознание, и манипулировать их действиями.

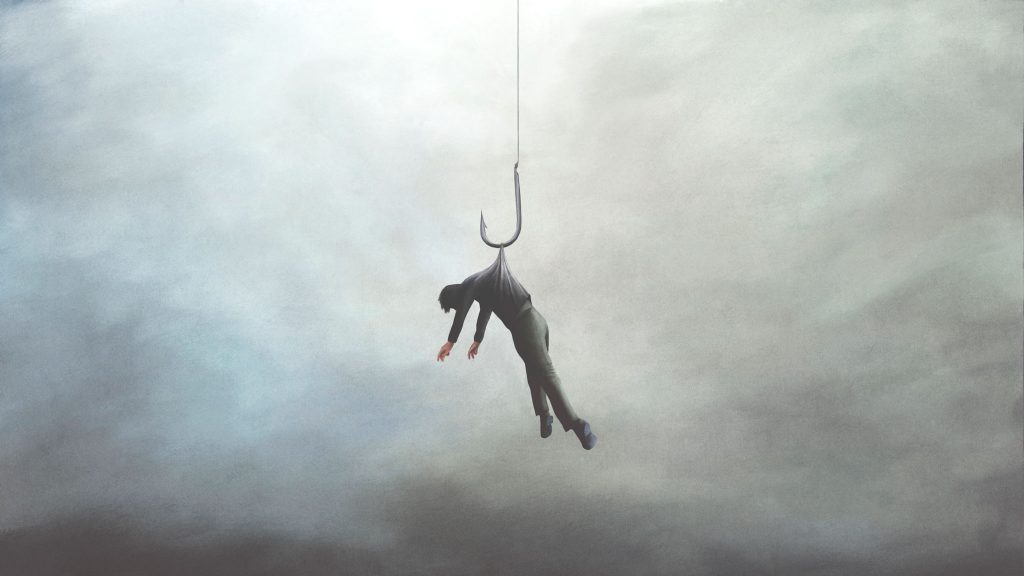

,

,

То есть социнженер — это хакер, который «взламывает» людей, манипулирует их эмоциями и слабостями, страхами и амбициями или недостаточной компетентностью. Везде, и даже особенно в поддерживающей инфраструктуре (тот самый персонал), кроется потенциальная угроза безопасности информации.

В случае с журналистами социнженер может эксплуатировать честолюбие или, напротив, боязнь начальства. И тут диапазон очень широк: от слива фейковой информации под видом эксклюзива до психологического давления, когда журналист публикует информацию, которую хочет видеть манипулятор. Во всех случаях страдает как репутация издания и самого автора, так и потребители информации, которых вводят в заблуждение.

Угроза атаки — это то, что нужно предусмотреть, проанализировав разных заинтересованных субъектов, их мотивы и корыстный, злой умысел (отсюда и злоумышленник). Если угроза реализуется — она наносит ущерб.

Кстати, именно неприемлемость ущерба и запускает понимание в необходимости защиты информации. Если ценность информации ниже затрат на создание системы информационной безопасности, то принимать специальные меры к защите не нужно. Например, если на флешке у журналиста неэксклюзивная новость или просто подборка статей из открытого доступа, особого смысла использовать шифрование или запароливать ее нет смысла. Поскольку даже простая система требует создания, поддержания и обслуживания: тот же пароль надо придумать, где-то зафиксировать и надежно хранить.

Как защититься от угроз и атак компьютерных хакеров и социнженеров? Нельзя защититься на все сто процентов, но можно уменьшить их вероятность. В широком смысле нужно развивать медиаграмотность, в основе которой — понимание медиа и критическое мышление. В более узком — следовать некоторым принципам.

ЧЕТЫРЕ ПРИНЦИПА ЗАЩИТЫ

Исходя из личного опыта и за время преподавания информационной безопасности «для гуманитариев», автор сформулировал четыре базовых принципа (которые могут быть дополнены или трансформированы каждым под себя):

1. ПРИНЦИП «СЛАБОЕ ЗВЕНО»: рвется там, где слабо. Прочность любой системы определяется ее самым слабым компонентом. Задача социнженера — отыскать слабость, наша — обнаружить ее раньше, усилить и защитить (или, как минимум, иметь план действий в случае неизбежного). Сюда же нужно включить и «защиту от дурака»: необдуманных или неквалифицированных действий своих сотрудников или даже себя самого.

2. ПРИНЦИП «ЛЕГО»: любую систему безопасности нужно строить модульно, чтобы без проблем заменить «выгоревший» элемент без потери работоспособности всей системы. Иными словами, не складывать все яйца в одну корзину: не хранить всю информацию в одном месте, делать резервные копии важной информации, не использовать один пароль на все устройства, не использовать для всех случаев одну почту и т. п.

3. ПРИНЦИП «360 ГРАДУСОВ»: в защите важнее всего комплексность и системность. Найти или предвидеть уязвимость до того, как это сделает хакер. То есть снижать шансы злоумышленника на потенциальный успех. Этот принцип тесно связан с первым принципом.

4. ПРИНЦИП «НЕУЛОВИМОГО ДЖО» (который на самом деле никому не нужен): не все требует чрезмерной защиты. Это принцип немного компенсирует желание защититься от всех угроз в принципе, что невозможно. Лучше выделять действительно важное и требующее защиты, помнить о приемлемом/неприемлемом ущербе и не превращать свою жизнь в параноидальную попытку везде подстелить соломку. Что не отменяет бдительности в небезопасном окружении.

Помните, что рациональный злоумышленник также исходит из экономических соображений: если выигрыш в случае удачной атаки выше затрат на преодоление системы безопасности и его риски быть пойманным невысоки, то угроза более существенна. Повышение взломостойкости и активной защиты системы ИБ во многих случаях отбивает охоту атаковать. Но если злодей движим эмоциональными мотивами и не считается с затратами — нужно быть готовым к ущербу и дальнейшему противостоянию.

РЕКОМЕНДАЦИИ ПО ИБ ЖУРНАЛИСТАМ:

1. ПАРОЛИ придумывайте посложнее, разные для разных аккаунтов. Можно использовать менеджер паролей: в нем будут храниться все пароли, а защитить их нужно одним суперпаролем, который все-таки придется запомнить (также можно записать его и хранить в надежном месте, чтобы никто не знал об этом).

2. Подключите двухфакторную АУТЕНТИФИКАЦИЮ: это когда помимо пароля требуется также ввести одноразовый код, который приходит уведомлением или через SMS на мобильный телефон. Проверьте ваши аккаунты соцсетей, мессенджеров и почтовых сервисов (которые уже давно являются больше универсальным ключом, чем просто электронной почтой). Все должно быть укреплено «двухфакторкой».

3. ДЛЯ ВАЖНЫХ АККАУНТОВ заведите отдельную сим-карту и простой смартфон. Важно, чтобы номер нигде не был «засвечен» (то есть использовать его только как ключ доступа). Используйте его для регистрации Телеграм-канала или Твиттера, на которые могут покуситься недоброжелатели.

4. БУДЬТЕ УБЕДИТЕЛЬНЫ В СОЦИАЛЬНОЙ ИНЖЕНЕРИИ. Вам могут звонить пранкеры: представляться другими людьми, чтобы выведать критически важную информацию и потом ее опубликовать. Могут приходить «фишинговые» письма со вложенными файлами или ссылками на сайты. Нужно удостовериться, от кого все это пришло, и только потом переходить по ссылке, открывать файлы (особенно, если они запускают программы якобы под видом архива) или отвечать.

5. Если вы занимаетесь спорными темами или расследованиями, нужно ПОМНИТЬ О ЛИЧНОЙ БЕЗОПАСНОСТИ. Не злоупотреблять постами с личным подробностями и не выдавать геолокацию в соцсетях, чтобы не «светить» типичные маршруты и места пребывания, следить за окружением. Важно регулярно проверять средства коммуникации — как на физическом уровне (не установлены ли устройства или программы-шпионы), так и на программном (в крайних случаях, вести переписку через защищенные мессенджеры и почтовые сервисы).

6. Специалисты по ИБ рекомендуют РАЗДЕЛЯТЬ РАБОЧИЙ И ЛИЧНЫЙ КОНТУРЫ. То есть для публичной работы журналист может завести отдельный телефон и почту и не привязывать к ним ту же банковскую карту, личную переписку или сервисы, содержащие критическую или компрометирующую информацию. Для публичного, особенно работающего с конфликтными темами человека, важно минимально пересекать эти контуры.

7. РАЗВИВАЙТЕ МЕДИАГРАМОТНОСТЬ. критическое мышление и используйте технологии фактчекинга. В отношении источника информации используйте простой базовый прием: задавайте себе вопрос «Откуда он это знает и почему хочет, чтобы это знал я?». Чаще журналист становится жертвой манипуляций с информацией, чем компьютерных или физических атак.

,